IPSec là cách viết tắt của Internet Protocol Security, một bộ giao thức mật mã bảo vệ lưu lượng dữ liệu được truyền qua mạng Internet Protocol (IP). IPSec VPN là 1 trong những công nghệ bảo mật quan trọng được áp dụng trên hầu hết các thiết bị mạng hiện nay. Hãy cùng Wifi Ruckus tìm hiểu chi tiết về IPSec và cách thức hoạt động của giao thức này trong bài viết sau đây!

IPSec là gì? Những điều bạn cần biết về IPSec VPN

Thông tin tổng quan về IPSec là gì?

IPSec hay Internet Protocol Security là một bộ giao thức mật mã tiêu chuẩn bảo vệ lưu lượng dữ liệu truyền tải qua mạng Internet Protocol (IP), được quy định bởi tổ chức IETF – Internet Engineering Task Force.

IPSec là cách viết tắt của Internet Protocol Security

IPSec cung cấp một cơ chế bảo vệ hiệu quả cho kết nối qua mạng IP giữa 2 điểm liên lạc, bao gồm: Xác thực (authentication), tính toàn vẹn (integrity) và tính bảo mật (confidentiality). IPSec sẽ chứa định nghĩa các gói tin được mã hóa, giải mã, xác thực cùng các giao thức cần thiết để trao đổi khóa an toàn và quản lý khóa hiệu quả.

Vai trò của IPSec bao gồm:

- Mã hóa dữ liệu lớp ứng dụng (Layer 7) trong mô hình OSI

- Bảo vệ các thiết bị trao đổi dữ liệu thông qua internet công cộng.

- Cung cấp cơ chế xác thực không mã hóa.

- Bảo vệ dữ liệu mạng bằng cách thiết lập các liên kết sử dụng đường hầm IPsec

- IPSec là một bộ giao thức VPN hoàn chỉnh, đồng thời có thể đóng vai trò như một giao thức mã hóa được sử dụng trong các chuẩn VPN L2TP và IKEv2.

Tìm hiểu thêm bài viết liên quan: Network là gì? Phân loại network phổ biến hiện nay

Sơ lược về sự ra đời của IPSec

Khi Internet Protocol được biết đến và phát triển vào đầu những năm 80, yếu tố bảo mật vẫn chưa được chú trọng. Tuy nhiên, khi số lượng người dùng Internet tiếp tục phát triển và sự xuất hiện của nhiều hình thức tấn công đe dọa an ninh mạng, yêu cầu về chất lượng bảo mật cũng vì thế ngày càng tăng cao.

Để giải quyết vấn đề này, Cơ quan An ninh Quốc gia Hoa Kỳ đã tài trợ cho việc phát triển các giao thức bảo mật vào giữa những năm 80, trong chương trình Secure Data Network Systems. Và IPSec đã được ra đời và là một tiêu chuẩn mã nguồn mở quan trọng trong chuẩn IPv4. Cho đến nay, IPSec đã và đang là 1 trong những giao thức bảo mật không thể thiếu trong Internet Protocol hiện đại.

Các thành phần chính tạo nên giao thức IPSec

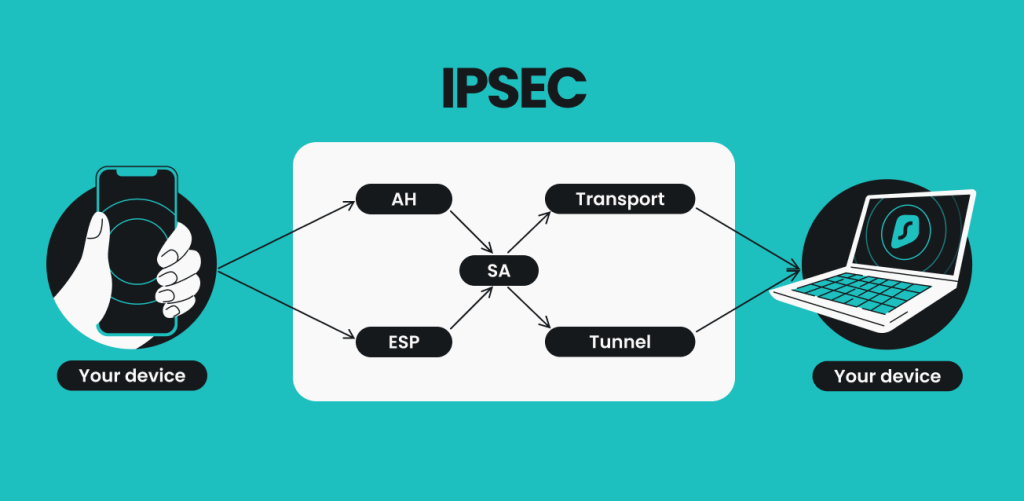

IPSec là bộ giao thức bảo mật bao gồm các thành phần quan trọng như:

- IPSec Authentication Header (AH): Giao thức AH có vai trò bảo vệ địa chỉ IP của các máy tính hay thiết bị mạng tham gia vào quá trình trao đổi dữ liệu, đảm bảo rằng các bit dữ liệu không bị mất, thay đổi hoặc bị hỏng trong quá trình truyền (tính toàn vẹn). Bằng cách đánh số thứ tự các gói tin, IPSec Authentication Header ngăn chặn các hành vi giả mạo gói tin của hacker.

- Encapsulating Security Payload (ESP): Giao thức ESP cung cấp phần mã hóa của IPSec, đảm bảo tính bảo mật của lưu lượng dữ liệu giữa các thiết bị. ESP mã hóa IP headers và payload của mỗi gói tin. ESP vừa có thể mã hóa vừa xác thực dữ liệu, trong khi AH chỉ xác thực dữ liệu.

- Security Associations (SA): Security Associations và các chính sách thiết lập những thỏa thuận bảo mật khác nhau, được sử dụng trong quá trình trao đổi. Các thỏa thuận này có thể xác định giao thức mã hóa và thuật toán hash sẽ được sử dụng.

- Internet Key Exchange (IKE): IKE là một giao thức bảo mật mạng cho phép 2 thiết bị liên kết VPN có thể trao đổi các khóa mã hóa thông qua cầu nối bảo mật Security Association. IKE cung cấp khả năng bảo vệ nội dung gói tin thông qua các thuật toán tiêu chuẩn như SHA và MD5. Thuật toán IPSec tạo ra 1 mã định danh duy nhất đối với mỗi gói tin. Dựa vào mã định danh, thiết bị có thể xác định xem gói tin đó có đúng với yêu cầu hay không. Các gói không được phép sẽ bị loại bỏ.

Các thành phần chính tạo nên giao thức IPSec

Cách thức hoạt động của IPSec VPN

Khi hai thiết bị thiết lập kết nối VPN sẽ cần phải đàm phán về các giao thức bảo mật và thuật toán mã hóa được sử dụng. Đồng thời, 2 thiết bị cũng cần trao đổi key mã hóa để giải mã khóa và xem dữ liệu được trao đổi. Chi tiết về cách thức hoạt động của IPSec VPN, bạn đọc có thể tham khảo ngay sau đây:

- Nhận dạng lưu lượng quan tâm

Sau khi một thiết bị mạng nhận được một packet, nó sẽ match với 5-tuple của packet đó với IPsec policy đã configured để xác định xem packet có cần được truyền qua một đường hầm IPsec hay không. Lưu lượng cần được truyền qua đường hầm IPsec được gọi là lưu lượng quan tâm.

- Đàm phán Security Association (SA) & Key exchange

IPSec SA sẽ xác định các yếu tố để truyền dữ liệu an toàn giữa các bên giao tiếp. Các yếu tố này bao gồm các giao thức bảo mật, cách thức đóng gói dữ liệu, khóa mã hóa và thuật toán xác thực.

Sau khi xác định lưu lượng quan tâm, thiết bị mạng cục bộ bắt đầu thương lượng SA với thiết bị mạng ngang hàng. Trong giai đoạn này, các bên trao đổi sẽ sử dụng giao thức Internet Key Exchange (IKE) để thiết lập IKE SA nhằm xác thực danh tính và trao đổi thông tin chính. Sau đó IPsec SA sẽ được thiết lập để truyền dữ liệu an toàn dựa trên IKE SA.

Các bên trao đổi sẽ sử dụng giao thức Internet Key Exchange (IKE) để thiết lập IKE SA

- Quá trình truyền dữ liệu.

Sau khi IPsec SA được thiết lập giữa các bên giao tiếp, dữ liệu đã sẵn sàng để truyền tải qua IPsec Tunnel. Để đảm bảo tính bảo mật khi truyền dữ liệu, các giao thức Authentication Header (AH) và Encapsulating Security Payload (ESP) sẽ đóng vai trò mã hóa và xác thực tính toàn vẹn của dữ liệu.

Cơ chế mã hóa sẽ đảm bảo tính bảo mật của dữ liệu, ngăn không cho dữ liệu bị chặn trong quá trình truyền tải. Cơ chế xác thực đảm bảo tính toàn vẹn và độ tin cậy của dữ liệu.

Trong hình minh họa dưới đây, IPsec sender sử dụng thuật toán mã hóa và khóa mã hóa để mã hóa một IP packet. Sau đó, cả 2 thiết bị sender và receiver sử dụng cùng một thuật toán xác thực và khóa xác thực để thu được giá trị kiểm tra tính toàn vẹn (integrity check value – ICV).

Nếu kết quả ICV thu được ở cả hai bên đều giống nhau thì gói tin được công nhận không bị giả mạo trong quá trình truyền và thiết bị receiver sẽ giải mã gói tin đó. Nếu các ICV khác nhau, receiver sẽ loại bỏ gói tin ngay lập tức.

- Kết thúc

Khi gói dữ liệu đã được trao đổi thành công, các khóa mật mã sẽ bị loại bỏ và liên kết IPSec VPN sẽ chấm dứt.

Tìm hiểu thêm bài viết cùng chủ đề: DDNS là gì? Tầm quan trọng của DDNS trong thời đại công nghệ số

IPSec có bao nhiêu chế độ hoạt động?

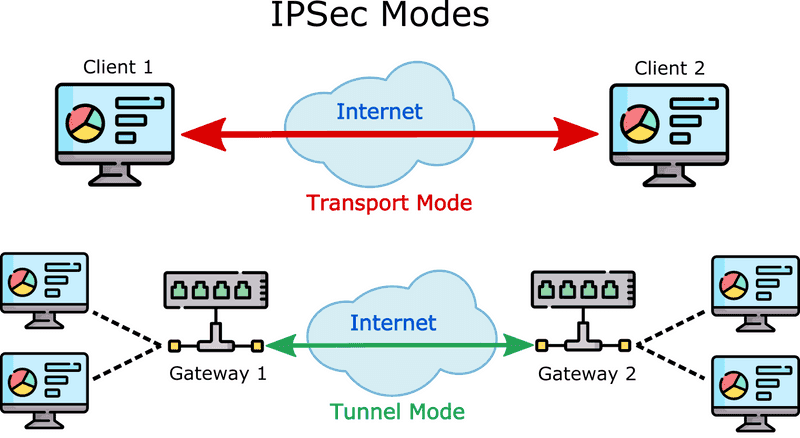

Giao thức IPSec có 2 chế độ hoạt động chính là: Transport Mode và Tunnel Mode.

Transport Mode

Chế độ Transport Mode được sử dụng để truyền tải dữ liệu giữa các thiết bị trong cùng một mạng tin cậy. Trong chế độ này, chỉ có dữ liệu của người dùng được mã hóa và bảo vệ, IP Header sẽ không bị thay đổi hay mã hóa. Chế độ Transport Mode được sử dụng cho các kết nối VPN client-to-site.

Chế độ Transport Mode được sử dụng để truyền tải dữ liệu giữa các thiết bị trong cùng một mạng tin cậy

Tunnel Mode

Chế độ Tunnel Mode được sử dụng để bảo vệ dữ liệu giữa hai mạng không tin cậy thông qua một liên kết VPN trung gian. Trong chế độ này, toàn bộ gói tin IP sẽ được mã hóa an toàn, bao gồm cả IP Header và payload. Qua đó đảm bảo tính toàn vẹn của dữ liệu và ngăn chặn các nguy cơ dữ liệu bị mạo danh. Tunnel Mode được sử dụng cho các kết nối site-to-site.

Sự khác biệt giữa SSL và IPSec là gì?

Dưới đây là bảng so sánh sự khác biệt giữa IPSec và SSL, bạn đọc có thể tham khảo:

| Yếu tố | IPSec | SSL |

| Mục đích sử dụng | Bảo vệ kết nối mạng. | Bảo vệ kết nối giữa client và server trên internet. |

| Cấp độ bảo mật | Bảo mật cấp mạng (network-level security). | Bảo mật cấp ứng dụng (application-level security). |

| Kiểm soát truy cập | Dựa trên chứng thực và phân quyền truy cập. | Dựa trên chứng thực và quyền truy cập của user. |

| Triển khai | Hoạt động trong lớp Internet của mô hình OSI. | Hoạt động ở giữa lớp truyền tải và lớp ứng dụng của mô hình OSI. |

| Yêu cầu về phần mềm hỗ trợ | Cần cài đặt phần mềm IPSec trên các thiết bị mạng. | Không yêu cầu ứng dụng. |

Tổng kết

Thông qua bài viết trên, WifiRuckus đã tổng hợp đầy đủ các thông tin quan trọng về giao thức bảo mật IPSec là gì, vai trò của giao thức này trong việc bảo mật dữ liệu hiện nay. Hi vọng rằng bạn đọc đã có đầy đủ các thông tin cần thiết về chủ đề trên. Đừng quên đón đọc những bài viết mới nhất của chúng tôi sắp tới!